V13 恶意软件检测全面升级:从被动防护到主动响应的实战进阶

v13 版本,恶意软件检测功能实现了重要的能力跃升。相比 v12 时代已经具备的实时检测能力,v13 在威胁响应机制、平台覆盖范围和智能化程度上都有了质的改进。在我之前的文章中,已经详细介绍了 v12 的勒索攻击侦测原理和配置方法,今天我们在此基础上,看看 v13 带来了哪些关键的升级。

v12 检测能力回顾:检测与响应的分离

在 v12 时代,Veeam 的恶意软件检测主要依赖两种机制:

- Inline Entropy Scan - 备份过程中实时分析数据块的熵值变化,检测加密行为

- Index Scan - 通过文件系统索引分析异常行为模式

这两个功能的特点是检测归检测,处理归处理 - 系统能够实时检测威胁,但响应过程需要人工干预。在 v12 版本的实际使用中,这种机制存在几个明显的局限性:

- 响应自动化程度低:检测到可疑活动后主要依赖管理员手动处理

- 平台支持有限:检测能力主要集中在 Windows 环境

- 深度分析不足:检测到威胁后缺乏进一步的威胁分析能力

v13 在这一检测能力上,我认为有了长足的进步,开始从"检测"向"智能响应"的进化。

V13 主动响应机制:从检测到自动防护

Proactive investigation:加强的威胁验证手段

v13 最重要的改进是引入了主动备份扫描机制。这个功能的核心思路是:一旦在备份过程中检测到可疑活动,系统会立即触发更深入的签名扫描,而不是等待用户人工做其他判断。

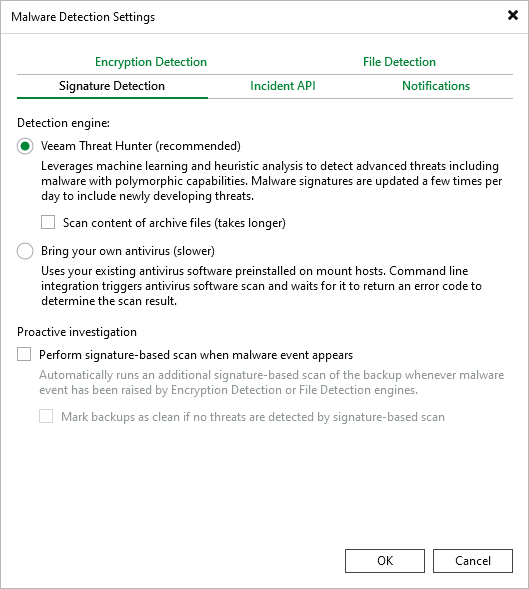

软件中的设置:

-

打开 VBR 控制台,进入左上角 Hamburger 菜单 →

Malware Detection Setting -

在原有的

Signature Detection设置中,v13 新增了Proactive investigation选项:

第一个复选框为启用主动扫描机制,第二个选项则进一步处理,它允许系统根据扫描结果自动解决恶意软件事件。

实际使用效果:

在一个模拟的勒索攻击测试环境中,当备份作业检测到文件被大规模加密时:

- v12 检测到恶意软件:标记备份为 Suspicious,发送告警,等待管理员处理

- v13 检测到恶意软件:立即触发签名扫描,确认威胁后直接标记为 Infected 或者没有威胁重新标记为 Clean。

我在 v12 时,经常听到有客户发现了 Veeam 报告备份存档是 Suspcious 状态后无从下手,不知道咋回事发生了什么,现在有了 v13 的这个选项后,我们可以无需等待,立刻由 Veeam 触发检测,真正找到是否存在问题。

跨平台统一防护:Linux 和云环境不再是被遗忘的角落

Linux 环境的全面支持

v13 另外一个突破是恶意软件检测功能在 Linux 平台的全覆盖,我认为这也是全面支持 Linux 环境的一个重要部分。

Linux 支持的检测能力:

- 可疑文件系统活动分析- 与 Windows 平台相同的检测逻辑辑

- Veeam Threat Hunter 扫描 - 基于签名的恶意软件检测

- YARA 规则支持 - 自定义威胁检测规则

实战配置要点:

对于 Linux 环境的恶意软件检测,需要注意几个特殊配置:

- 文件系统选择:某些文件系统(如 Btrfs、ZFS)的特殊特性可能影响检测准确性

- 权限管理:确保备份代理有足够权限读取所有需要检测的文件

- 性能影响:在资源受限的 Linux 环境中,可能需要调整检测频率

具体操作步骤:

对于基于 Agent 的 Linux 备份,恶意软件检测的配置与 Windows 环境基本一致,主要通过 VBR 控制台的 Malware Detection 设置进行全局配置,然后在具体的备份作业中启用相关功能。

云端备份的安全防护

随着越来越多的用户使用公有云,云环境的安全也变得至关重要。v13 将恶意软件检测能力扩展到云端备份:

支持的云平台:

- Veeam Backup for Microsoft Azure

- Veeam Backup for AWS

- Veeam Backup for Google Cloud

具体使用和配置,包括支持的能力,基本上和 Linux 都一致,不在赘述。

Linux 挂载服务器的杀毒集成

v13 中支持 Linux Server 作为 Mount Server,这可是一个全功能的 Mount Server,在 Windows Mount Server 上的 Secure Restore 和 Security Scan 能力同样扩展到了 Linux Mount Server 上,并且同样支持 Veeam Threat Hunter 进行签名扫描:

已宣布支持的 Linux 版本的杀毒软件:

- ClamAV - 开源免费,适合预算有限的环境

- ESET - 商业解决方案,检测能力强

- Sophos - 企业级防护,管理界面友好

配置示例:

以 ClamAV 为例,需要在 Linux 挂载服务器上安装 ClamAV,然后在 VBR 控制台的 Backup Infrastructure → Mount Servers 中选择相应的 Linux 服务器。使用的时候,从 scan backup 或者 Secure restore 都可以调用到杀毒软件进行扫描。

总结与建议

v13 的恶意软件检测功能是一个质的飞跃,从原来的被动检测进化到了主动防护。在实际部署中,有几点建议:

- 循序渐进:先在测试环境验证所有新功能,再逐步推广到生产环境

- 性能监控:密切监控新功能对备份性能的影响,必要时进行调整

- 策略优化:根据业务特点定制检测策略,避免一刀切的配置

- 定期演练:定期进行恶意软件检测演练,确保响应流程的有效性

v13 的这些改进让我们看到了备份系统在整体安全架构中的新定位 - 不再只是数据的被动保护者,而是主动的安全防线参与者。在实际使用中,合理配置这些功能,能够显著提升组织应对勒索攻击等现代威胁的能力。